Comment protéger son site web & entreprise d’une cyberattaque ?

Au vu de l’augmentation significative de la fréquence et de l’importance des cyberattaques en 2017, les entreprises sont de plus en plus soucieuses de la protection de leurs sites web et de leurs données sensibles.

En effet, l’année est déjà marquée par la propagation de plusieurs malwares d’ampleur.

Le 27 juin, des entreprises majeures, des aéroports, des hôpitaux, des établissements universitaires, des réseaux de métro et des ministères ont été frappés par une cyberattaque massive, appelée NotPetya (parfois Petya ou GoldenEye), qui a commencé à se répandre un peu partout dans le monde.

Cette cyberattaque de type ransomware, survient peu après WannaCry, qui avait touché plus de 300 000 ordinateurs à travers 150 pays le mois dernier.

Les organisations les plus touchées par le nouveau virus NotPetya sont situées en Russie et en Ukraine, mais également au Royaume-Uni, en Allemagne, en France, en Italie, aux États-Unis et en Pologne. Les entreprises françaises Saint-Gobain, Auchan et la SNCF ont notamment indiqué avoir été infectées.

Ces cyberattaques sans précédent mettent en évidence les défis de cybersécurité auxquels les organisations sont confrontées.

Un malware, c’est quoi ?

Un « malware » (ou logiciel malveillant) est une sorte de programme informatique conçu pour nuire à un ordinateur. Les logiciels malveillants peuvent voler, endommager ou détruire des informations sensibles à partir de votre ordinateur, se propager vers d’autres systèmes ou serveurs connectés sur le réseau ou même envoyer de faux e-mails à votre insu, à partir de votre messagerie.

Dans le cas des cyberattaques survenues récemment, le virus prends la forme d’un ransomware, un malware conçu pour extorquer de l’argent.

Pour cela, le ransomware utilise souvent le web ou le courrier électronique afin d’atteindre des systèmes utilisateurs.

Les attaques basées sur le web ciblent les vulnérabilités du navigateur, de la plate-forme ou du système, ou s’appuient sur des URLs, voire des publicités malveillantes pour rediriger les utilisateurs vers des sites hébergeant des kits d’exploitations.

Le ransomware basé sur le courrier électronique est quant à lui généralement utilisé dans les attaques ciblées, et repose sur une variété de méthodes, y compris le phishing et les URLS.

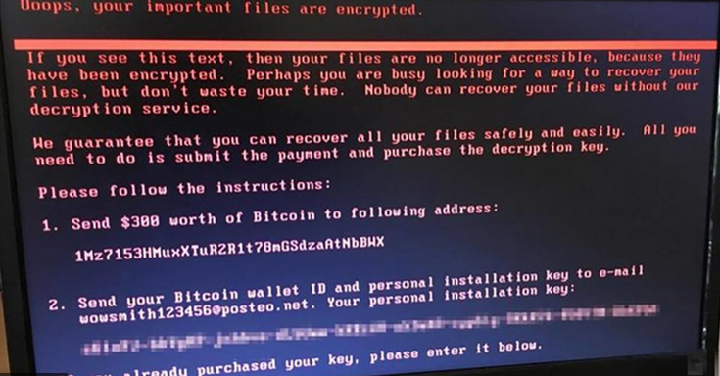

Une fois le ransomware activé, il permet au pirate d’accéder à l’ordinateur de l’utilisateur et de crypter ses données personnelles, l’empêchant d’interagir avec ses fichiers, applications ou systèmes. Un message de rançon s’affiche alors sur l’écran de l’utilisateur. Il exige généralement un paiement en monnaie virtuelle en échange d’une clé pour décrypter ou débloquer ces ressources.

Les demandes de paiement varient en fonction des organisations ciblées, pouvant aller de centaines à des millions de dollars. Le message menace également parfois de divulguer publiquement des données compromettantes si la demande de paiement n’est pas respectée.

Les malwares représentent une sérieuse menace pour la cybersécurité mondiale. Comme le prouvent les réactions aux récentes cyberattaques, les organisations s’inquiètent de plus en plus des impacts des ransomwares et des dommages monétaires qu’ils entraînent le temps que le problème soit résolu.

12 conseils pour protéger son site web et entreprise d’une cyberattaque

1 – Gardez votre ordinateur et vos logiciels mis à jour

Les pirates cherchent différentes façons de pénétrer dans un réseau et, généralement, ils peuvent l’accomplir en exploitant des trous de sécurité de logiciels non édités. En effet, certains des logiciels que vous utilisez régulièrement contiennent des failles pouvant compromettre la sécurité de votre ordinateur.

Cependant, les développeurs de logiciels s’appliquent à trouver ces erreurs et à publier des mises à jour pour les réparer. Ces versions plus récentes contiennent ainsi des correctifs pour prévenir les attaques de logiciels malveillants et améliorer la sécurité de votre système.

Pour vous garantir que vous êtes entièrement protégé contre le piratage, assurez-vous donc que vos applications, logiciels et système d’exploitation sont régulièrement mis à jour.

Et cela peu importe le périphérique que vous utilisez, car les logiciels malveillants peuvent infecter divers systèmes d’exploitation.

Ainsi, Microsoft et Apple publient régulièrement des mises à jour pour leurs systèmes d’exploitation. Il est fortement recommandé de les installer dès qu’elles sont disponibles.

Les utilisateurs de Windows peuvent les installer à l’aide d’une fonctionnalité intitulée « Windows Update », tandis que les utilisateurs de Mac peuvent utiliser une fonction appelée « Mise à jour logicielle ».

Certains systèmes d’exploitation proposent également des mises à jour automatiques, de sorte que vous puissiez automatiquement obtenir une nouvelle version peu de temps après sa sortie.

2 – Utiliser un logiciel antivirus et un pare-feu

Un logiciel antivirus peut empêcher les malwares d’infecter votre ordinateur.

Bien sûr, avec un logiciel antivirus, le même principe de mise à jour s’applique. Assurez-vous de garder à jour votre antivirus, de sorte qu’il bloque les derniers logiciels malveillants émergents.

Il est également nécessaire de vous protéger contre des réseaux locaux et connexions Internet non fiables, dont l’un ou l’autre pourrait donner aux pirates informatiques et aux virus un chemin clair vers votre ordinateur.

Pour cela, vous pouvez utiliser un pare-feu, c’est à dire un périphérique de sécurité réseau qui accorde ou rejette l’accès réseau aux flux de trafic entre une zone non approuvée (par exemple Internet) et une zone de confiance (par exemple, un réseau privé ou d’entreprise). Comme un agent de sécurité à la porte d’un bâtiment pour décider qui peut entrer et sortir, le pare-feu reçoit, inspecte et prend des décisions concernant toutes les données entrantes et sortantes.

Un bon pare-feu vous permet de choisir les autorisations d’accès pour chaque programme sur votre ordinateur. Lorsque l’un de ces programmes essaie de contacter le monde extérieur, votre pare-feu bloquera la tentative et vous avertira, sauf s’il reconnaît le programme et vérifie que vous lui avez donné l’autorisation de créer ce type de connexion.

3 – Utilisez un compte non-administrateur autant que possible

La plupart des systèmes d’exploitation vous permettent de créer plusieurs comptes utilisateurs sur votre ordinateur et de les configurer de façon à avoir des paramètres de sécurité différents.

Par exemple, un compte « admin » (ou « administrateur ») a habituellement la possibilité d’installer un nouveau logiciel, tandis que les comptes « limités » ou « standard » n’ont généralement pas la capacité de le faire.

Lors de votre navigation quotidienne sur le web, vous n’avez probablement pas besoin d’installer de nouveaux logiciels. Il est donc recommandé d’utiliser un compte utilisateur « limité » ou « standard » autant que possible. Faire cela peut aider à empêcher les malwares d’être installés sur votre ordinateur et de faire des changements dans l’ensemble du système.

4 – Méfiez-vous des e-mails, des sites web et des applications

Pour que le ransomware fonctionne, les pirates informatiques doivent réussir à télécharger des malwares sur un ordinateur victime.

Les moyens les plus courants pour installer un logiciel malveillant sur le périphérique d’une victime sont :

- Les e-mails de phishing : les attaques de phishing avec des pièces jointes ou liens malveillants sont la principale façon dont les malwares finissent sur les réseaux d’entreprises, ce qui signifie que les utilisateurs devraient se méfier de l’ouverture de ces pièces jointes si elles semblent inhabituelles. Parfois, ces e-mails peuvent simplement être du spam, mais d’autres fois, ils peuvent contenir des logiciels malveillants dangereux. Regardez attentivement l’adresse électronique de l’expéditeur pour voir si cela vient d’une adresse légitime. Cherchez aussi des fautes de frappe évidentes et des erreurs grammaticales dans le corps du texte. Survolez les hyperliens (sans cliquer dessus) dans les e-mails pour voir s’ils vous dirigent vers des pages web suspectes. Si un courrier électronique semble être venu de votre banque, compagnie de carte de crédit ou fournisseur de services Internet, n’oubliez pas qu’ils ne demandent jamais d’informations sensibles comme votre mot de passe ou votre numéro de sécurité sociale.

- Les publicités malveillantes sur les sites web : dans le monde réel, la plupart des gens se méfieront à l’idée d’entrer dans un bâtiment sombre avec une publicité trop aguicheuse pour être vraie. Sur Internet, vous devez adopter un niveau de prudence similaire lors de la saisie de sites web inconnus qui prétendent offrir des choses sensationnelles. Ces sites sont créés pour diffuser des logiciels malveillants et pour accéder à vos informations personnelles.

- Les applications et programmes douteux.

De ce fait, soyez toujours prudent lorsque vous ouvrez des e-mails ou visitez des sites web inconnus. N’oubliez pas de réfléchir à deux fois à ce que vous téléchargez et à l’endroit où vous le téléchargez.

5 – Méfiez-vous des fenêtres pop-up

Lors de votre navigation sur le web, vous pouvez rencontrer des sites qui ouvrent des fenêtres pop-up vous faisant croire que votre ordinateur a été infecté et vous demandant de télécharger un logiciel afin de vous protéger.

Ne tombez pas dans le piège.

Les développeurs de ransomware utilisent souvent des fenêtres pop-up proposant des produits censés supprimer les logiciels malveillants. Surtout, ne cliquez sur rien et fermez les fenêtres en toute sécurité.

6 – Créez des sauvegardes de vos données

Le plus grand dommage dont souffrent les entreprises et individus victimes d’un malware est la perte de données, y compris des images et des documents.

Ainsi, la meilleure façon de se protéger d’une cyberattaque est de sauvegarder régulièrement toutes les données de vos appareils et fichiers de site web au sein d’un système complètement distinct, comme un disque dur ou serveur externe sans connexion Internet.

La cadence à laquelle vous mettez à jour votre site ou votre base de données déterminera la fréquence à laquelle vous effectuerez vos sauvegardes. Par exemple, si vous vendez en ligne et conservez constamment les commandes, vous aurez besoin de sauvegardes constantes.

De cette façon, vous ne perdrez aucune information si votre réseau principal est touché par une cyberattaque, et vous pourrez restaurer votre site de manière relativement rapide et peu coûteuse.

7 – Renforcez les mots de passe

Trop d’entreprises ne disposent pas de politiques de mots de passe suffisamment strictes.

Tant pour vos comptes personnels que professionnels, et pour accéder à votre site web, il est extrêmement important de créer des mots de passe forts. Un mot de passe fort contient plus de 8 caractères, comporte un mélange de lettres majuscules et minuscules et des chiffres et / ou des caractères spéciaux.

Vous devriez également conseiller à vos clients qui ont des comptes en ligne de faire de même, afin de les protéger des attaques futures.

Par ailleurs, les pirates prêtent de plus en plus attention aux nouvelles façons de tirer parti des dispositifs IoT (Internet of Things) à des fins malveillantes. Ces périphériques, qui comprennent les appareils ménagers connectés à Internet, sont souvent protégés par des mots de passe par défaut. Ils apportent une vulnérabilité au réseau auquel ils sont connectés et facilitent la tâche des pirates informatiques.

Ainsi, n’oubliez pas de modifier le nom d’utilisateur et les mots de passe par défaut de ces appareils. Cette étape est nécessaire pour sécuriser vos routeurs, imprimantes, caméras web, DVR et tous les appareils intelligents connectés.

8 – Passez votre site en https avec SSL

Afin de chiffrer de manière sécurisée les communications entre un serveur et un client, il est plus que recommandé d’utiliser le protocole SSL (Secure Sockets Layer), si ce n’est pas déjà le cas. Il s’agit d’empêcher les pirates d’intercepter des données personnelles, des informations sur les cartes de crédit et des mots de passe lors de la transmission.

9 – Protégez votre site en utilisant le fichier .htaccess

Si vous utilisez Apache, vous pouvez protéger votre site contre toute attaque en modifiant simplement votre fichier .htaccess. L’ajout de quelques lignes d’instructions peut bloquer l’accès non autorisé à la base de données et à la zone d’administration tout en empêchant la navigation dans les répertoires et l’accès aux fichiers.

10 – Conformité PCI

La conformité à l’industrie des cartes de paiement (PCI) est une norme de sécurité à laquelle les entreprises doivent adhérer lorsqu’elles acceptent les principales cartes de crédit.

Cette conformité permet de s’assurer que votre entreprise et vos clients sont protégés contre les cyberattaques et les fraudes en fournissant un niveau de sécurité de base pour votre site. Le non-respect des normes PCI DSS (Payment Card Industry Data Security Standard) peut entraîner des dommages financiers directs, des poursuites judiciaires ou des amendes gouvernementales, et finalement ruiner la réputation de la marque en cas de violation de données.

Heureusement, il n’est pas difficile de devenir compatible PCI. De nombreuses solutions proposent de vous accompagner dans les étapes permettant de créer votre propre politique PCI personnalisée.

11 – Utilisez un scanneur de vulnérabilité

Probablement l’exigence la plus célèbre de la norme PCI DSS est celle exigeant que les organisations exécutent des scans de vulnérabilité de réseau interne et externe au moins une fois par trimestre.

Il y a une raison pour laquelle le scan de vulnérabilité est exigée par le PCI DSS.

En permettant de détecter, localiser et classer les faiblesses sur le système d’une organisation, le scanneur de vulnérabilité est en effet l’une des meilleures méthodes de vous assurer que vos site, applications, système d’exploitation et réseau sont systématiquement protégés.

L’idée est d’utiliser cet outil pour identifier et réparer ces faiblesses avant que les pirates ne les utilisent contre vous.

Ce scan peut être effectuée par le service informatique d’une organisation ou fourni par un service de sécurité.

12 – Utiliser un système de prévention des intrusions

Puisque la gestion des menaces peut devenir une priorité absolue pour les organisations à haut risque, il est important d’avoir à sa disposition un outil de prévention et de défense.

C’est le rôle de l’IPS (système de prévention d’intrusion), une technologie de sécurité réseau. Contrairement à son prédécesseur, le système de détection d’intrusion (IDS) – qui se contente de surveiller le trafic et les activités suspectes du réseau, et d’alerter l’administrateur en cas d’activités malveillantes ou de violations de la politique de sécurité – l’IPS détecte les menaces et agit automatiquement en bloquant l’activité suspecte. Plus précisément, l’IPS peut :

- Envoyer une alarme à l’administrateur (comme cela se verrait dans un IDS)

- Supprimer des paquets malveillants

- Bloquer le trafic à partir de l’adresse source

- Réinitialiser la connexion

Parce qu’ils sont différents, vous pouvez utiliser un pare-feu ou un IPS, ou les deux, à n’importe quel point de votre réseau.

Laisser un commentaire

Vous devez vous connecter pour publier un commentaire.